-

修复终端系统与 AD 域之间已损坏的信任关系

本文中,我们将展示当用户无法登录其域计算机时如何修复工作站和 Active Directory 域之间的信任关系损坏。让我们考虑问题的根本原因以及通过安全通道修复计算机和域控制器之间的信任的简单方法,而无需重新启动计算机和重新加入域。

01该工作站与主域之间的信任关系失败

当用户尝试使用域凭据登录工作站或成员服务器并且输入密码后出现以下错误时,问题就会出现:

该工作站与主域之间的信任关系失败。

也有可能出现如下错误:

02Active Directory 域中的机器(计算机)帐户密码

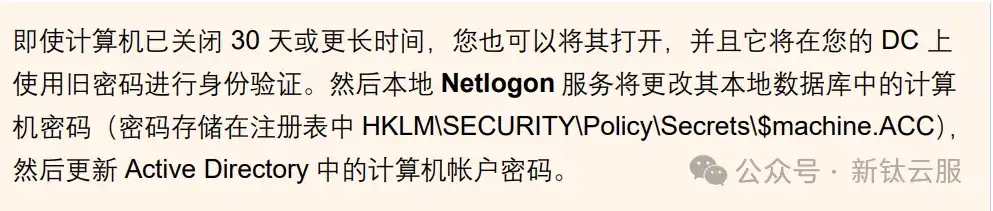

当计算机加入 Active Directory 域时,会为其创建一个单独的计算机帐户。与用户一样,每台计算机都有自己的密码,用于对域中的计算机进行身份验证并与域控制器建立可信连接。但是,与用户密码不同,计算机密码是自动设置和更改的。

以下是有关 AD 中计算机帐户密码的一些重要事项:

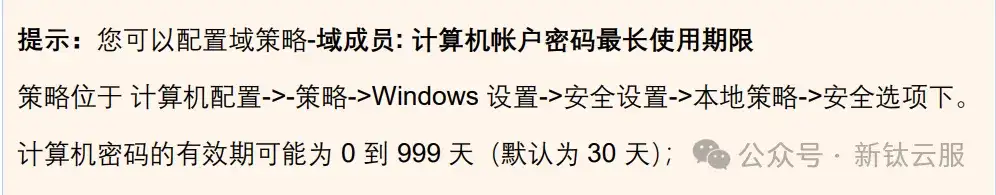

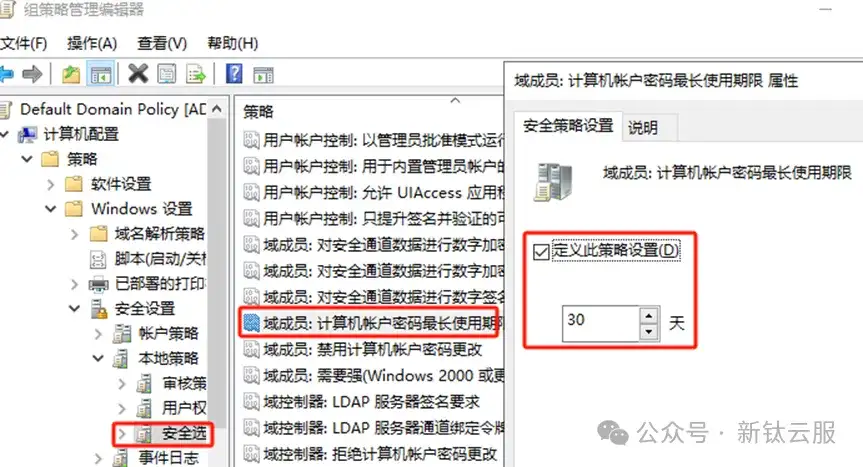

- AD中的计算机密码必须定期更改(默认每30天更改一次)

- 与用户密码不同,计算机密码不会过期。密码更改是由计算机发起的,而不是域控制器。计算机密码不受域密码策略的约束;

- 在最近的 DC 上更改计算机密码,更改不会发送到具有 PDC 模拟器FSMO 角色的域控制器(即,如果计算机在一个 DC 上更改了密码,则它将无法在另一 DC 上进行身份验证直到 AD 更改被复制)。

如果计算机发送到域控制器的密码哈希与 AD 数据库中的计算机帐户密码不匹配,则计算机无法与 DC 建立安全连接,并返回可信连接错误。

为什么会出现这个问题:

- 计算机已从 AD 中更改计算机密码之前创建的旧还原点或快照(如果是虚拟机)还原。如果您将计算机回滚到之前的状态,它将尝试使用旧密码在 DC 上进行身份验证。这是最典型的问题;

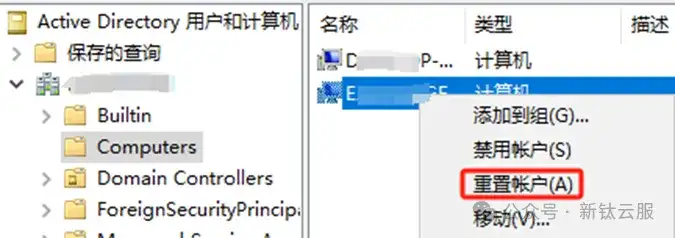

- AD 中已创建同名计算机,或者有人使用 ADUC 控制台重置了域中的计算机帐户( dsa.msc);

- 域中的计算机帐户已被管理员禁用(例如,在禁用非活动 AD 对象的常规过程中);

- 计算机上的系统时间错误的情况相当罕见;

- DNS配置错误。

这是修复计算机和域之间信任关系的经典方法:

- 重置AD中的计算机帐户;

- 将计算机加入工作组;

- 重启;

- 将计算机重新加入域;

- 再次重新启动计算机。

方法看似简单,但过于笨拙,至少需要重启电脑两次,耗时10-30分钟。此外,您可能会遇到使用旧的本地用户配置文件的问题。

有一种更智能的方法可以使用 PowerShell 修复信任关系,而无需重新加入域或重新启动计算机。

03使用 PowerShell 检查并恢复计算机与域之间的信任关系

如果您无法在域帐户下的计算机上进行身份验证,并出现以下错误:此工作站与主域之间的信任关系失败,您需要使用本地管理员帐户登录到计算机。您还可以拔掉网线,并使用最近登录计算机的域帐户使用缓存凭据在计算机上进行身份验证。

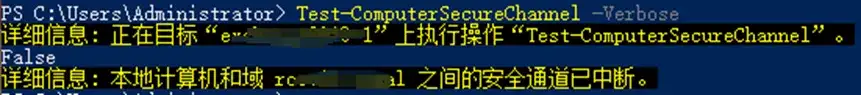

打开提升的 PowerShell 控制台并使用Test-ComputerSecureChannel cmdlet 确保本地计算机密码是否与 AD 中存储的密码匹配。

Test-ComputerSecureChannel -Verbose

如果密码不匹配并且计算机无法与域建立信任关系,该命令将返回False – 本地计算机和域 ro***.local 之间的安全通道已中断。

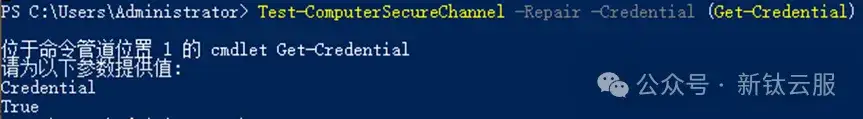

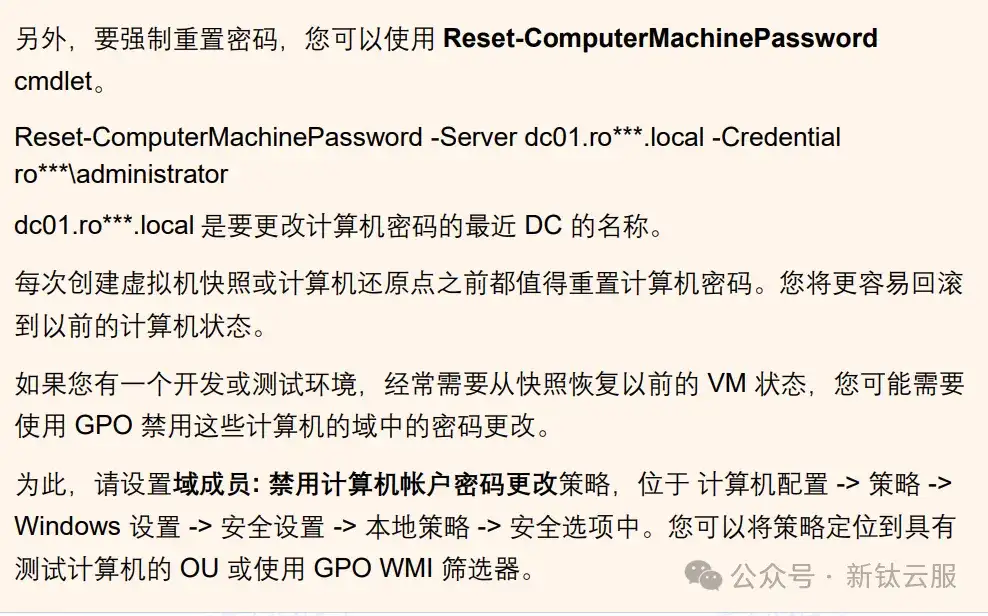

要强制重置 AD 中的计算机帐户密码,请运行以下命令:

Test-ComputerSecureChannel -Repair -Credential (Get-Credential)

要重置密码,请输入有权重置计算机帐户密码的用户帐户的凭据。必须向用户委派管理 Active Directory 中的计算机的权限(您也可以使用 Domain Admins 组成员)。

然后再次运行 Test-ComputerSecureChannel 以确保其返回True ( 本地计算机和域 ro***.local 之间的安全通道状况良好)。

因此,计算机密码已重置,无需重新启动或手动重新加入域。现在您可以使用域帐户登录计算机。

使用Get-ADComputer cmdlet(来自Windows PowerShell 的 Active Directory 模块),您可以检查 AD 中上次计算机密码更改的日期:

Get-ADComputer -Identity DESKTOP-GP9T7** -Properties PasswordLastSet

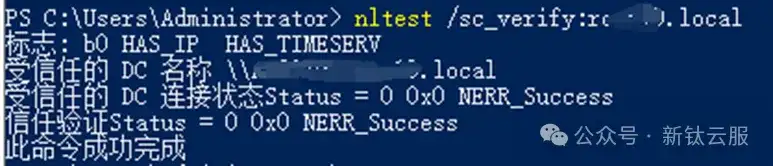

您还可以使用以下命令检查计算机和 DC 之间是否存在安全通道:

nltest /sc_verify:ro***.local

以下几行确认信任已成功修复:

04使用 Netdom 修复域信任

在 Windows 7/2008R2 和没有 PowerShell 3.0 的早期 Windows 版本中,无法使用 Test-ComputerSecureChannel 和 Reset-ComputerMachinePassword cmdlet 重置计算机密码并修复与域的信任关系。在这种情况下,请使用这些netdom.exe工具恢复与域控制器的安全通道。

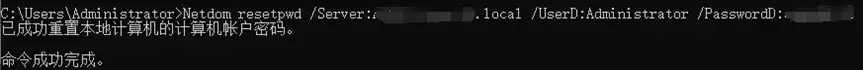

Netdom包含在 Windows Server 2008 或更高版本中,并且可以通过RSAT(远程服务器管理工具)安装在用户计算机上。要修复信任关系,请使用本地管理员凭据登录(通过在登录屏幕上键入.\Administrator)并运行以下命令:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- 服务器是任何可用域控制器的名称

- UserD是具有域管理员权限或对包含计算机帐户的 OU 具有委派权限的用户的名称

- PasswordD是用户密码

Netdom resetpwd /Server:dc01.ro***.local /UserD:Administrator /PasswordD:Password运行该命令后,您无需重新启动计算机:只需注销并使用您的域帐户重新登录即可。

正如您所看到的,修复计算机和域之间的信任非常容易。

如有相关问题,请在文章后面给小编留言,小编安排作者第一时间和您联系,为您答疑解惑

原文:

云和安全管理服务专家