-

开源安全方案:跨平台、低成本、门槛高

开源安全方案使组织能够保护其应用程序和网络,同时避免昂贵的专有安全产品,当然使用门槛也比较高。 开源方案允许组织使用与平台无关的 API 跨云供应商和其他平台保护其应用程序。这些 API 由开源软件代码的贡献者编写,而云供应商可能允许开放 API 连接到云的开源代码。 开源方案无论是否安全,也带来了整个行业的协作。不仅仅是一个组织从一项计划或技术中受益,而是每个为该计划或技术做出贡献并使用它的人。 本文中用作示例的开源项目和程序来自两个主要的开源实体:Linux 基金会和云原生计算基金会 (CNCF)。两者还密切合作,推进其职权范围内的项目。 开源安全方案包括加密、软件定义的安全编排、安全软件更新系统、云原生策略控制和云原生运行时安全程序。此列表并非详尽无遗,但旨在提供具有开源选项的基础到特定安全元素的选择。 开源加密安全软件:Let’s Encrypt

加密是网络安全的基本要素。它用于开源和专有应用程序和服务。这是可读数据(称为明文)转换为密文的地方,密文无法被无权查看数据的人或事物轻松访问。通常,加密中使用两种类型的密钥:公共密钥和私钥。它们是用于将明文转换为密文并返回的算法。 来自互联网安全研究小组(ISRG)的开源程序Let’s Encrypt是一个加密的开源程序。Let’s Encrypt是一个开源证书颁发机构(CA)。Let’s Encrypt CA 允许服务器管理员设置 HTTPS 服务器,并自动将服务器认证为浏览器信任服务器。除了证书颁发和吊销之外,它还能够进行域验证。 软件定义安全编排:OSC

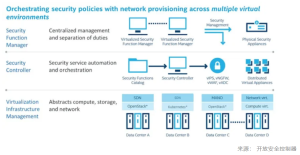

软件定义的安全编排在许多网络中用作自动化部署虚拟化安全功能的一种方式。例如,这些功能可能包括下一代防火墙 (NGFW)、入侵防御系统 (IPS) 和应用程序数据控制器。自动化是SDN的一个主要方面,例如在数据中心或SD-WAN中。 网络管理员可以使用软件定义的安全软件来集中和自动化安全工具。这种虚拟化的安全形式可用于数据中心或SD-WAN。 虚拟化使安全功能自动可扩展。它还将安全功能与专有硬件设备分离,以支持商业现成的白盒。后一种类型的设备通常与开源程序相关联,因为开源是避免专有产品的另一种方式。 来自开放安全控制器项目的开放安全控制器 (OSC) 具有多种功能。它们包括: · 虚拟化安全功能的自动化和编排; · 跨多个云环境集中协调安全策略;

· 安全经理的基础架构交互抽象化;

· 安全服务的动态自动缩放;

· 无供应商锁定;

· 与应用程序工作负载的策略一致性;· 职责分离。

OSC存在于多个虚拟环境的安全功能(顶部)和虚拟环境管理软件(底部)之间。

来源: 开放安全控制器 通过使用 OSC,可以在网络外围完全预配、取消预配和分发来自多个供应商的虚拟化安全功能。此控制器协调安全策略,以确定跨多个 SDN 环境的安全功能的行为。 OSC 是安全功能管理器之间的抽象层。这些管理器不必集成到组织网络中的每个 SDN 控制器或虚拟基础架构管理器 (VIM) 中。 根据工作负载要求,OSC 可以纵向扩展或缩减安全服务的实例,以确保工作负载的安全。OSC的开源性质意味着它具有开放的API模型,允许它与任何供应商的安全功能或SDN控制器配合使用。 开源安全软件更新系统:TUF

软件更新系统是向生产环境提供更新的常用方法。更新系统可以负责操作系统 (OS) 上的所有软件、单个应用程序或系统的库。 若要确保更新系统仅下载合法更新,它必须执行身份验证和完整性检查。使用开源更新系统允许组织在其使用的所有操作系统和应用程序中拥有一个更新系统。 开源程序更新框架(TUF)使用安全的方法确保仅获取受信任的文件。TUF本身不是一个更新系统,而是更新系统使用的框架。 TUF 开发人员使用术语“目标文件”来指定更新文件。对于框架来说,目标文件内部的内容无关紧要。相反,TUF 使用描述目标文件的元数据来标识目标文件。TUF 还在元数据中使用签名,在元数据中使用签名时间戳来确定可信度。 开源云原生策略控制:OPA

组织使用云原生应用程序、流程和管理的策略来确保代码在云部署中的统一行为。这是一种自动化方法,可确保所有程序在给定情况下执行相同的操作。 自动化还可以扩展到部署和策略实施,以减少人为错误。例如,随着越来越多的微服务被添加到应用程序中,自动化策略集成可确保将相同的策略代码应用于新的微服务,而不是管理员手动配置策略并在此过程中出错。 通过使用开源策略控制系统,组织可以拥有与其使用的产品和服务无关的策略软件。这限制了组织在不同环境中必须使用的不同语言和 API 的数量。 Styra 的开放策略代理 (OPA) 将策略决策与策略实施分离。它使用高级声明性语言,因此策略可以编写为代码,并且简单的API可以从软件中接管策略决策的任务。当软件需要做出策略决策时,软件会发送有关方案的 OPA 数据。OPA 在审查策略和数据并将其与作为输入接收的数据进行比较后,创建策略决策。输出是给定环境下软件应执行的操作的答案。 OPA 的云原生方面是,它可以与微服务、Kubernetes 以及持续集成和持续交付 (CI/CD) 管道一起使用。 开源云原生安全运行时:Falco

云原生运行时安全性是为云制作的应用程序使用的安全性。这种安全性用于确保应用程序正在运行的工作负荷不会被篡改。 开源项目Falco最初由Sysdig开发,主要用于Kubernetes中的威胁检测。它检测异常的应用程序行为,并在应用程序运行时发送警报。Falco 能够持续监控和检测容器、应用程序、主机和网络活动。 Falco 被部署为一个长时间运行的守护程序。它通过两个文件进行配置。首先是一个规则文件,告诉Falco要寻找什么。第二个是常规配置文件。规则文件是用人类可以阅读的语言编写的。规则以更通用的高级方式编写,概述了应激活警报的条件。 总结,开源安全方案关键要点:

1、开源程序通常与平台无关,允许它们在几乎任何云中使用并与任何应用程序一起运行; 2、加密是一项基本安全功能;

3、像Let’s Encrypt这样的开源程序使用加密来确保网站域和其他程序具有安全的通信协议;

4、虚拟化安全功能最好与软件定义的安全编排一起使用,因为这会带来自动化和功能可扩展性等优势;

5、通过使用像TUF这样的开源更新系统框架,攻击者很难操纵更新系统和损坏软件;

6、开源策略控制器跨云和平台工作,使应用程序策略能够在这些环境中得到更统一的应用和实施;

7、 现代开源运行时安全程序可以更好地保护云原生应用程序,因为它可以与跨多个云的许多云原生应用程序配合使用。

原文链接:

https://www.sdxcentral.com/cloud/open-source/definitions/what-are-open-source-security-approaches-with-examples/

云和安全管理服务专家